Filed under: General

Como muchos usuarios de Office 2003 y 2007 ya se habran dado cuenta, despues de instalar una actualizacion desde Office update, si no contamos con una version "Original" de Office, nos arroja un mensaje diciendo que nuestra copia de office no es original, impidiendonos instalar nuevas actualizaciones, ahora les traigo un archivo que encontre en internet, pero que modifique el instalador para hacer el proceso mas rapido y mas facil de instalar.

Contraseña del rar: Kyoto

http://www.gigasize.com/get.php?d=4d6b6w87wnc

Filed under: General

Stephen Hawking, físico teórico británico, es conocido por sus intentos de aunar la relatividad general con la teoría cuántica y por sus aportaciones íntegramente relacionadas con la cosmología. Hawking tiene un cerebro privilegiado, como pocos.

Stephen William Hawking nació el 8 de enero de 1942 en Oxford, Inglaterra. La casa de sus padres estaba en el norte de Londres, pero durante la segunda guerra mundial se consideraba que Oxford era un lugar más seguro para tener niños. Cuando tenía ocho años, su familia se mudó a St Albans, un pueblo a unas 20 millas del norte de Londres.

A los once años Stephen fue a la Escuela de St Albans, y luego al Colegio Mayor Universitario en Oxford, el antiguo colegio de su padre. Stephen quería hacer Matemáticas, pese a que su padre habría preferido Medicina. Como Matemáticas no podía estudiarse en el Colegio Universitario, él optó por Física en su lugar. Después de tres años y no mucho trabajo se le concedió el título de primera clase con honores en Ciencias Naturales.

Stephen fue entonces a Cambrigde para investigar en Cosmología. Tras ganar el Doctorado en Filosofía pasó a ser Investigador, y más tarde Profesor en los Colegios Mayores de Gonville y Caius. Después de abandonar el Instituto de Astronomía en 1973, entró en el Departamento de Matemáticas Aplicadas y Física Teórica, y desde 1979 ocupa el puesto de Profesor Lucasiano de Matemáticas, ocupado años atrás por Isaac Newton.

Stephen Hawking ha trabajado en las leyes básicas que gobiernan el universo. Junto con Roger Penrose mostró que la Teoría General de la Relatividad de Einstein implica que el espacio y el tiempo han de tener un principio en el Big Bang y un final dentro de agujeros negros. Semejantes resultados señalan la necesidad de unificar la Relatividad General con la Teoría Cuántica, el otro gran desarrollo científico de la primera mitad del siglo XX.

Una consecuencia de tal unificación era que los agujeros negros no eran totalmente negros, sino que podían emitir radiación y eventualmente evaporarse y desaparecer. Otra conjetura es que el universo no tiene bordes o límites en el tiempo imaginario. Esto implicaría que el modo en que el universo empezó queda completamente determinado por las leyes de la ciencia.

Más tarde depuró este concepto considerando todas estas teorías como intentos secundarios de describir una realidad, en la que conceptos como la singularidad no tienen sentido y donde el espacio y el tiempo forman una superficie cerrada sin fronteras. Ha escrito Historia del tiempo: del Big Bang a los agujeros negros (1988) y otras obras que se han convertido en best-sellers. Hawking ha hecho importantes aportaciones a la ciencia mientras lucha contra la esclerosis lateral amiotrófica, una enfermedad incurable del sistema nervioso. En 1989 le fue concedido el Premio Príncipe de Asturias de la Concordia.

El Profesor Hawking tiene doce doctorados honoríficos, ha ganado el CBE en 1982 y fue designado Compañero de Honor en 1989. Es el receptor de numerosos premios, galardones y medallas y es Miembro de Honor de la Royal Society y de la US National Academy of Sciencies. Stephen Hawking combina la vida en familia y su investigación en física teórica, junto con un extenso programa de viajes y conferencias.

Filed under: General

Aquí les voy a explicar como emular una llave hardlock y les voy a facilitar las herramientas disponibles.

A pasado mucho tiempo para llegar a esto, no daremos tanta vuelta, si bien tiene bastante de teoría, la idea es solo que puedan emular sus software con protección hardlock, yo lo he conseguido, pero me ha costado mucho, ya que no hay tanta información al respecto, a ustedes les costara muy poco o casi nada, al trabajo y que lo disfruten.

Bien, en el mundo del software existen distintos tipos de protecciones por parte del programador, esa seguridad estará relacionada por dos factores, uno la tecnología usada y la otra la habilidad del programador en aplicar dicha protección.

Una de ellas es por hardware y se llama hardlock, existen dos tipos de hardlock, uno por conexión ltp y otra por USB, como son también dos las empresas que lo fabrican, una es alladin con su hasp y la otra sentinel, con sus varios modelos.

Dependiendo el tipo de protección referente a la marca, vamos a utilizar el emulador, el ejemplo lo voy a realizar con una llave hardlock de la marca alladin y voy a utilizar el hasp dongle emulator 2007.

1- Lo primero que haremos es instalar el software que queremos emular con su respectiva llave y driver del hardlock, en caso de que el software este funcionando saltar al siguiente paso.

driver alladin hasp: http://www.aladdin.com/support/hasp/enduser.aspx

luego descargamos el emulador: http://rapidshare.com/files/186572678/Edgehasp.zip.html

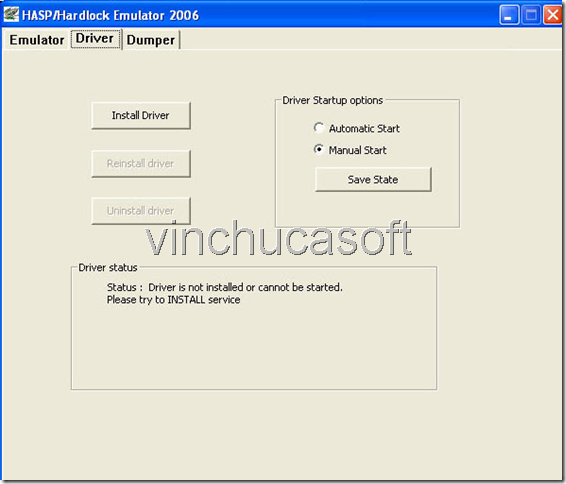

2- con el software cerrado pero la llave puesta ejecutamos el emulator y nos vamos a la solapa driver, allí presionamos el botón install driver.

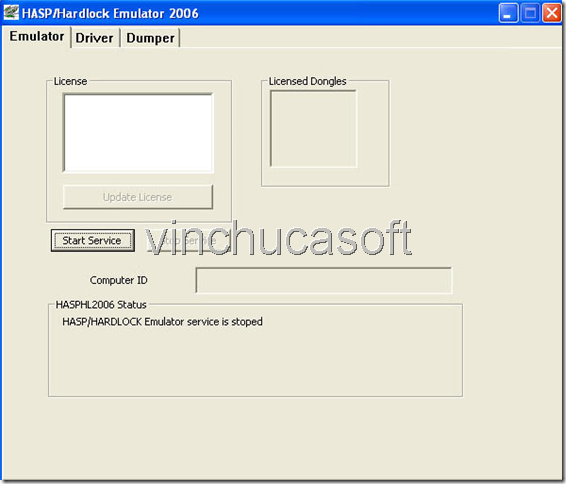

3 – luego vamos a la solapa emulator donde copiamos la licencia y le damos update license que generamos con el edge que se encuentra dentro del rar y luego start service.

4 – ejecutamos el software original.

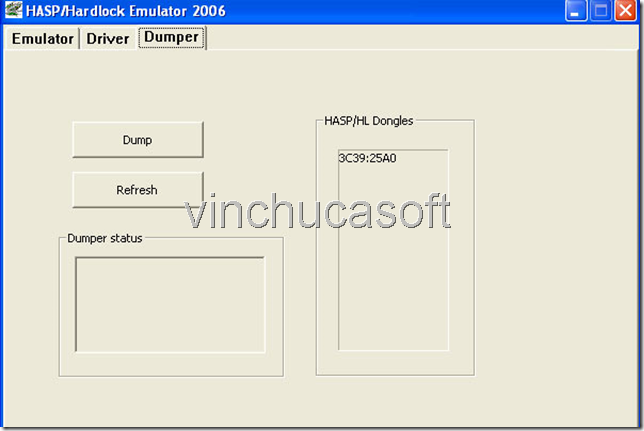

5 – nos vamos a la solapa dumper y presionamos dump comenzara el progreso que nos copiara una imagen de la llave, si no hace nada presionar primero refresh, una vez que termina nos creara un archivo del tipo 3C3925A0.dmp o 3C3925A0.bin en la carpeta del emulador, ese es el archivo emulado.

6 – abrimos el edge con el que generamos la licencia y nos vamos a la solapa hasphl que nos permite convertir el archivo emulado en un .dng que es el que necesitamos.

7 – una vez esto cerramos todo, abrimos el emulator en la solapa emulator y le damos start sevice, luego en dongles, le damos load dump y cargamos el ultimo archivo generado como 3C3925A0.dng, ahora podremos ejecutar nuestro software protegido sin la llave hardlock.

Listo solo queda decirle que la empresa Neobit es la precursora en esto y desde 1993 desarrolla ingeniería inversa, también el amigo sporaw un ruso experto en hardlock. saludos y hasta la próxima.

Filed under: General

¿Que es Tor?

Tor, se encarga de que nuestras conexiones vayan a traves de tuneles, multiples tuneles creados entre todos los usuarios, que permitirian al usuario (el espiado) hacer que sus conexiones vayan por distintos tuneles cada vez, con lo que seria muy dificil trazar la conexion. Es decir, a cada peticion realizada, elegimos un camino distinto, en consecuencia, somos distintas personas cada vez.

¿Como funciona Tor?

Tor, funciona de un modo muy sencillo. Normalmente, cuando realizamos una peticion, esa peticion pasa por nuestro router, de nuestro router hasta nuestro ISP (pasando por uno o varios routers antes, y por uno o varios firewalls, primera captura de información), despues va hacia los distintos routers internacionales de los ISP en concreto, y a sus respectivos firewalls, y llega al sitio en concreto, y viceversa (recordar, ida y vuelta, sin vuelta no hay información devuelta). En este caso, Tor haria lo siguiente, imaginaros este escenario a pequeñisima escala, Anna, desde Finlandia, Jane, desde Inglaterra, Bob, desde Francia, Robert, desde Alemania y yo desde España. Yo, realizo una peticion, para hacer dicha peticion, tendria que ir a Inglaterra, las rutas por defecto configuradas en los distintos IPS, hasta llegar al destino. Pues con Tor, podriamos pasar por todos los lugares anteriormente citados, Alemania, Francia, Inglaterra, Finlandia, de nuevo Francia e Inglaterra hasta nuestro destino, y viceversa, y no necesariamente siguiendo el mismo camino de vuelta.

download: https://www.torproject.org/dist/vidalia-bundles/vidalia-bundle-0.2.0.32-0.1.10.exe

Filed under: General

En 1993 un grupo de matematicos israelies, liderados por el Dr. Rips, descubrieron en La Biblia un codigo encriptado, la noticia recorrio el mundo, y es un hecho reconocido por todos. Este codigo esta oculto y se codifica con secuencias o saltos de letras o palabras: El trabajo fue volcado a un programa de computación ideado para tal fin. El sistema es un programa de computacion en donde esta cargada la version original en hebreo, su lengua original, de la Biblia (LOS ROLLOS DEL MAR MUERTO).

La llaman LA TORA. Busca los datos ingresados y decodifica mensajes ocultos, es decir, nombres, fechas y lugares. Los mas grandes magnicidios de la historia, con asesinos, Fechas exactas y lugares aparecen alli, donde estuvieron esperando ser descubiertos desde hace tres mil años.

Anuncio el comienzo de la guerra del golfo, con fecha exacta y la cantidad de misiles scud que caerian del cielo, El asesinato de Kennedy en Dallas el 22 de noviembre, con el nombre del asesino y que luego Oswald seria muerto por otro hombre.

Las torres gemelas ¡!!, EL RECIENTE HURACAN KATRINA ¡!!! todo esta alli.

Ese programa de computación ha sido testeado por las grandes agencias de seguridad e inteligencia de todo el planeta y no han encontrado falla. No ha habido nadie que refute el código. Nadie que demuestre aún la razón de tantas coincidencias.

Ningún estudioso del lenguaje hebreo, de las matemáticas ni de la teología que explique de dónde salen palabras entre las palabras. Nadie que diga por qué Bush, Arafat y Sharon aparecen juntos en una misma frase.

Ambos escépticos, luego de comprobar que las palabras que aparecen cruzadas en el texto bíblico no se repiten en otros textos, bajaron la cerviz ante la evidencia.

Rips halló el nombre exacto de 66 sabios hebreos codificados, con sus fechas de nacimiento y muerte unidas, y publicó sus resultados en 1994 en la revista Statistical Science.

Ahí empezaron los descubrimientos.

El hecho de que la Biblia se suponga está dictada letra a letra por el mismísimo Yahvé, el cual advirtió muy seriamente a los antiguos israelitas el peligro que entrañaba modificar

una sola palabra del texto, ya que se perdería todo su significado, ha hecho pensar desde siempre a todo tipo de alquimistas, cabalistas y estudiosos que ésta escondía un código

secreto oculto a los ojos de los hombres, un código encriptado que era capaz de revelar el futuro.

Recordemos que la Biblia termina con las siguientes palabras: "Yo aseguro a todo el que escucha las palabras de la profecía de éste libro que si alguno hace añadiduras a ésto,

Dios le añadirá a él las plagas descritas en éste libro. Y si alguno quita algo de las palabras de éste libro profético, Dios quitará su parte del árbol de la vida y de la ciudad santa, d

escritas en éste libro" (Apocalipsis 22,18-19).

Incluso Isaac Newton estaba convencido de la existencia de éste código secreto. Aprendió hebreo y dedicó media vida a buscar el código sin éxito.

El interés de Newton se produjo a raíz de leer éste texto: "(…) y en cuanto a ti, oh Daniel, haz secretas las palabras y sella el libro, hasta el tiempo del fin. Muchos discurrirán,

y el verdadero conocimiento se hará abundante" (Daniel 12,4).

El código fue descubierto en la versión hebrea del Antiguo Testamento (Torah), eliminando los espacios entre palabras, y convirtiendo el texto en una única hebra de 304.805 letras.

La computadora explora esta larga tira en busca de las palabras y frases que se le ingresan al programa. Comienza con la primera letra, primero de corrido, luego saltando de a una letra, luego de a dos, y así sucesivamente hasta terminar. Seguidamente, rehace el mismo proceso comenzando desde la segunda letra, y luego desde las demás hasta terminar.

Esto se denomina ELS (Equidistant Letter Sequences) que significa "secuencias de letras equidistantes", que luego se reordena para presentarlo como matriz o crucigrama, al igual que aparece en el dibujo del encabezado de la página.

Conviene hacer una importante aclaración: el código descubierto ha sido confirmado por matemáticos no creyentes y especialistas en codificación del pentágono, además

de haber sido probado en otros textos, comprobándose que sólo en la Biblia se da éste fenómeno.

El código narra hechos que sucedieron mucho después de que fuera escrita la Biblia. Se indican nombres completos, fechas, lugares y otras características sobresalientes de

cada uno de los sucesos.

Los servicios secretos israelies (Mossad) tenían conocimiento de éste magnífico descubrimiento, e incluso avisaron a Isaac Rabín del destino que le esperaba, según las escrituras.

Éste hizo caso omiso de las advertencias de su servicio de inteligencia, advertencias que desafortunadamente se hicieron realidad.

Conviene hacer una importante aclaración: el código descubierto ha sido confirmado por matemáticos no creyentes y especialistas en codificación del pentágono, además de haber sido probado en otros textos, comprobándose que sólo en la Biblia se da éste fenómeno.

La palabra "pospuesto" se encuentra en numerosas ocasiones en el texto oculto, la mayoría de ellas en temas relacionados con el fin del mundo; éste se habría pospuesto

varias veces en los últimos años: finales de los ochenta, 1.998 y otra vez en los próximos años.

Pero el código también la fecha del definitivo "fin del mundo", ni más ni menos que en el año 2.012 (!!!).

El año 2.012 es el año que los mayas predijeron que se acabaría el mundo, por lo que no hicieron ningún calendario posterior a ese año. Cuando menos es curiosa esa macabra coincidencia.

Ésta información la sacó a la luz el periodista Michael Drosnin, en su libro "El Código Secreto de la Biblia", en el que podes encontrar mucha más información.

Se cree que el codigo es ¡el libro sellado! del que habla el Apocalipsis, que seria abierto al final de los dias. La clave ¡es la computadora! solo una computadora puede depurar los millones de secuencias codificadas, solo HOY pudo ser abierto ¡El libro sellado!, ¿sera este el fin de los dias?

¡todo lo que ha sido, es y sera, esta en la Torah!

Este programa, originalmente en hebreo, hoy a podido ser trasladado a caracteres latinos. Los resultados se muestran en hebreo (como el ejemplo) pero se traducen a español.

download: http://rapidshare.com/files/108487172/Codigo_Biblia.rar